医療機関のランサムウェア対策 適切なバックアップ方法

> 一覧へ戻る

医療機関のランサムウェア対策 適切なバックアップ方法

2022.08.01 公開

近年相次いで発生している、病院など医療機関を狙ったランサムウェアによるサイバー攻撃。

2021年の10月には徳島の病院が被害に遭い、重大インシデントが発生したニュースは業界を震撼させました。

本件のインパクトは非常に大きく、多くの病院がサイバーセキュリティーの問題と向き合うきっかけとなりました。

2022年の調査では、実に90%の医療機関が「サイバーリスクの脅威を感じている」と回答し、50%の医療機関が「脅威への対策ができていない」と回答したそうです。

医療機関でのシステム障害は、ときに人命に関わることもあります。もはやセキュリティー対策は喫緊の課題とも言えるでしょう。

最近のランサムウェアが侵入手口として利用するシステムの脆弱性を埋めていくことは重要ですが、万が一感染してしまった際に被害を最小限に食い止めるには、 適切に管理されたバックアップが最も重要となります。

2021年の10月には徳島の病院が被害に遭い、重大インシデントが発生したニュースは業界を震撼させました。

本件のインパクトは非常に大きく、多くの病院がサイバーセキュリティーの問題と向き合うきっかけとなりました。

2022年の調査では、実に90%の医療機関が「サイバーリスクの脅威を感じている」と回答し、50%の医療機関が「脅威への対策ができていない」と回答したそうです。

医療機関でのシステム障害は、ときに人命に関わることもあります。もはやセキュリティー対策は喫緊の課題とも言えるでしょう。

最近のランサムウェアが侵入手口として利用するシステムの脆弱性を埋めていくことは重要ですが、万が一感染してしまった際に被害を最小限に食い止めるには、 適切に管理されたバックアップが最も重要となります。

1.ランサムウェアとは

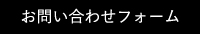

ランサムウェアとは、感染したコンピュータのファイルを全て暗号化し使用できなくした上で、ファイルや重要データを人質に身代金を要求してくるマルウェアで、 コンピュータウイルスの一種です。

感染したコンピュータだけにとどまらず、物理的に接続された記録媒体やネットワークで繋がっている他のコンピュータへ次々と感染させてしまうため、被害が甚大になりやすいという特徴を持っています。

そうしてネットワーク全体のコンピュータやシステムのファイルを暗号化して使用できなくし「元に戻したければ金(=身代金)を払え。さもなくばデータを公開する。」などと脅しのメッセージを送ってきます。

注意しなくてはならないのは、例え身代金を払ったとしても必ず元通りになるという保証がないという点で、安易にお金を払うべきではありません。

ランサムウェアで甚大な被害を受けた企業・組織のケースでは、ネットワーク上で管理していたバックアップデータまで感染してしまい復旧が困難になったことが要因であることが多々あります。

病院のカルテシステムや会計システムが感染して使用できなくなると、診療や会計に大きな影響を及ぼすため患者の受け入れをストップせざるを得ないという事態に陥ることもあるでしょう。

その期間が長期に及ぶほど被害は大きくなります。最短で復旧させ通常通りの診療体制に戻すには、バックアップデータを絶対に感染させないことが最も重要です。

2.「閉域網だから安全」思想の危険性

医療機関の多くはインターネットに接続していないクローズドネットワーク(閉鎖網)なので、ウイルス感染やハッキングには比較的強いと言われていました。

ですが近年、クローズドであるはずの医療機関でランサムウェアに感染するケースが多発しているのです。

冒頭で紹介した2021年10月に起きた徳島県の病院でのインシデントも、まさに「クローズドネットワークだったのに何故…」と業界を震撼させたといいます。

攻撃側の手口はここ数年で急速に進化・多様化し、もはやクローズドネットワークだから安全という思想は通用しません。

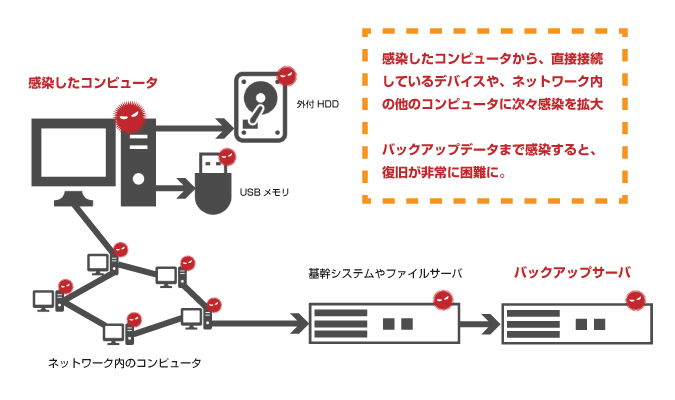

徳島県の例では、外部から院内のシステムにアクセスするために設置されたVPN機器の脆弱性を狙われ、以降に発生した医療機関での感染事例でも同様のケースが見られます。

サイバー攻撃を防ぐために、システム全体や管理体制を今一度見直してみるのも良いでしょう。

3.ランサムウェア被害実例

2021年 徳島県の町立病院

冒頭より紹介している徳島県の町立病院の事例です。

2021年10月の某日深夜、電子カルテシステムに繋がるプリンターが一斉に英文の脅迫文を印刷し始めたことが異変の始まりでした。

ランサムウェア「LockBit2.0」によるものとみられています。

電子カルテが閲覧できなくなっていることに気付いた当直看護師がシステム管理者に連絡、 回線の遮断など対応を始めたのは異変が始まってから3時間程でしたが、そのときにはバックアップも感染しており復旧は困難を究めると予想されました。

感染した電子カルテシステムが使用できないので、カルテの閲覧はできません。

連動していた会計システムも使用できなくなっていたので、診療報酬の算定や請求が止まり一時的に無収入の状態での診療となり、 新規患者の受け入れをストップさせるなど、大幅な制限を余儀なくされました。

同院が通常診療を再開できたのは2ヶ月後。復旧に要した費用は2億円とも言われています。

感染原因は院内に設置されていたVPN機器で、脆弱性を狙われた可能性が高いとのことです。

2021年10月の某日深夜、電子カルテシステムに繋がるプリンターが一斉に英文の脅迫文を印刷し始めたことが異変の始まりでした。

ランサムウェア「LockBit2.0」によるものとみられています。

電子カルテが閲覧できなくなっていることに気付いた当直看護師がシステム管理者に連絡、 回線の遮断など対応を始めたのは異変が始まってから3時間程でしたが、そのときにはバックアップも感染しており復旧は困難を究めると予想されました。

感染した電子カルテシステムが使用できないので、カルテの閲覧はできません。

連動していた会計システムも使用できなくなっていたので、診療報酬の算定や請求が止まり一時的に無収入の状態での診療となり、 新規患者の受け入れをストップさせるなど、大幅な制限を余儀なくされました。

同院が通常診療を再開できたのは2ヶ月後。復旧に要した費用は2億円とも言われています。

感染原因は院内に設置されていたVPN機器で、脆弱性を狙われた可能性が高いとのことです。

2022年 愛知県のリハビリテーション病院

2022年に入ってからも多数の被害が確認されており、被害件数は過去最高になるのではという見方もあります。

愛知県のリハビリテーション病院でも、徳島県の町立病院同様に甚大な被害を受けました。

原因は同じくVPN機器の脆弱性を狙われたとみられています。

やはり深夜にカルテが閲覧できないことに気が付いてサーバを確認したところ、モニターに脅迫文が表示されていたようです。

そしてバックアップも感染し暗号化されてしまったため、復旧まで数ヶ月を要し、莫大な費用がかかったとのことです。

原因は同じくVPN機器の脆弱性を狙われたとみられています。

やはり深夜にカルテが閲覧できないことに気が付いてサーバを確認したところ、モニターに脅迫文が表示されていたようです。

そしてバックアップも感染し暗号化されてしまったため、復旧まで数ヶ月を要し、莫大な費用がかかったとのことです。

2022年 東京都の大学附属病院

都内の大学附属病院では、電子カルテや会計システムが動作するサーバ3台が感染しました。

同院は新規患者の受け入れや一部の診療を一旦休止しましたが、オフラインで管理していたバックアップデータを使用し復旧させたため4日で通常診療を再開させることができました。 復旧までの間は会計システムも使用できなかったため、後日請求などの対応をとり乗り切ったそうです。

原因は、USBメモリーなどの記憶媒体や外部機関とのデータのやり取りなどで感染した可能性があるとのことです。

同院は新規患者の受け入れや一部の診療を一旦休止しましたが、オフラインで管理していたバックアップデータを使用し復旧させたため4日で通常診療を再開させることができました。 復旧までの間は会計システムも使用できなかったため、後日請求などの対応をとり乗り切ったそうです。

原因は、USBメモリーなどの記憶媒体や外部機関とのデータのやり取りなどで感染した可能性があるとのことです。

2022年 徳島県の一般病院

2022年に入ってから、またしても徳島県内の病院が被害に遭いました。

6月某日夕方、院内のプリンターが一斉に脅迫文を印刷し始めたことから、こちらも「LockBit2.0」による攻撃とみられます。

パソコンも勝手に再起動し、電子カルテの閲覧を始めとするシステムの使用ができなくなりましたが、翌日にはほぼ復旧。 実は同院が被害に遭うわずか一週間前、県内で2021年に発生したインシデントに関する講演を聞いてシステムの見直し、具体的にはバックアップデータのオフライン化を行っていたそうです。

対策を行わず、バックアップデータがオンライン上に存在したままになっていたら、大変なことになっていたかもしれません。

見直しの必要性を判断してから対策の実行まで、即座の対応が功を奏した例ですね。

6月某日夕方、院内のプリンターが一斉に脅迫文を印刷し始めたことから、こちらも「LockBit2.0」による攻撃とみられます。

パソコンも勝手に再起動し、電子カルテの閲覧を始めとするシステムの使用ができなくなりましたが、翌日にはほぼ復旧。 実は同院が被害に遭うわずか一週間前、県内で2021年に発生したインシデントに関する講演を聞いてシステムの見直し、具体的にはバックアップデータのオフライン化を行っていたそうです。

対策を行わず、バックアップデータがオンライン上に存在したままになっていたら、大変なことになっていたかもしれません。

見直しの必要性を判断してから対策の実行まで、即座の対応が功を奏した例ですね。

感染事例から見えてくる明暗の差とは

事例をいくつか読んでいくと、復旧までに数ヶ月という期間と莫大な費用がかかった例と、数日で復旧し通常診療に戻った例ではハッキリとした差があるのがわかってきます。

バックアップデータがネットワーク上でオンラインの状態で存在していた場合、バックアップまで感染してしまい復旧が困難となり甚大な被害となります。

一方、バックアップをオフラインで保管していた病院では、数日間の制限はあったものの被害は最小限に抑えることができたと言えるのではないでしょうか。

バックアップデータを感染させないことが、迅速に復旧し被害を大きくさせないための最も重要なポイントです。

バックアップデータがネットワーク上でオンラインの状態で存在していた場合、バックアップまで感染してしまい復旧が困難となり甚大な被害となります。

一方、バックアップをオフラインで保管していた病院では、数日間の制限はあったものの被害は最小限に抑えることができたと言えるのではないでしょうか。

バックアップデータを感染させないことが、迅速に復旧し被害を大きくさせないための最も重要なポイントです。

4.厚労省が新たなガイドラインを策定

相次ぐ医療機関でのランサムウェアによる被害を受け、厚生労働省は医療機関向けのセキュリティー対策ガイドラインの改定を行い、ランサムウェアを想定したバックアップのあり方など対策が盛り込まれました。

万が一感染してしまった際、被害を拡大させないためにバックアップはネットワークから切り離して保管すること、重要なファイルのバックアップは複数の世代、複数の方式を組み合わせて行うことが明記されています。

ガイドラインの本編では、医療情報システムの安全対策をする上で求められる内容を確認することができます。

医療情報システムの安全管理に関するガイドライン 第5.2版(令和4年3月)|厚生労働省

万が一感染してしまった際、被害を拡大させないためにバックアップはネットワークから切り離して保管すること、重要なファイルのバックアップは複数の世代、複数の方式を組み合わせて行うことが明記されています。

ガイドラインの本編では、医療情報システムの安全対策をする上で求められる内容を確認することができます。

医療情報システムの安全管理に関するガイドライン 第5.2版(令和4年3月)|厚生労働省

5.適切なバックアップ方法

オフライン保管

ランサムウェアは物理接続やネットワーク接続されたコンピュータ・記録媒体へ次々に感染していくため、バックアップデータはネットワークから切り離しオフラインで保管することが最も安全です。

バックアップサーバやNASなど、常時接続の状態で管理している場合は注意が必要です。

また、あらゆるリスクからデータを守る「バックアップの3-2-1ルール」に沿って、データは少なくとも3つ持つ、 コピーを2つの異なる媒体に保存する、1つのバックアップをオフサイトに保管することを徹底すると良いでしょう。

バックアップサーバやNASなど、常時接続の状態で管理している場合は注意が必要です。

また、あらゆるリスクからデータを守る「バックアップの3-2-1ルール」に沿って、データは少なくとも3つ持つ、 コピーを2つの異なる媒体に保存する、1つのバックアップをオフサイトに保管することを徹底すると良いでしょう。

世代管理

バックアップデータをオフライン保管するのと同時に、世代で管理することも非常に重要です。

ランサムウェアの中には潜伏期間があり、一定の期間を置いてから突然活動を始めるタイプのものも存在します。

既に感染済のシステムのバックアップから復元をしても意味がありません。

感染前のバックアップデータまで遡って復旧できるように 復元できる時点を複数持っておくこと、月単位・年単位のバックアップやファイル単位での復元ができるようにしておくと良いでしょう。

ランサムウェアの中には潜伏期間があり、一定の期間を置いてから突然活動を始めるタイプのものも存在します。

既に感染済のシステムのバックアップから復元をしても意味がありません。

感染前のバックアップデータまで遡って復旧できるように 復元できる時点を複数持っておくこと、月単位・年単位のバックアップやファイル単位での復元ができるようにしておくと良いでしょう。

6.おすすめのバックアップ媒体

LTO(Linear Tape-Open)

LTOは30年以上の期待寿命がありデータアーカイブなど長期保管に向いているバックアップシステムですが、ランサムウェア対策の観点から見ても非常に優秀です。

まずテープメディアはドライブから取り出してオフラインで管理ができるので、簡単にエアギャップを実現できます。

また、小型で軽量なテープメディアは可搬性に優れオフサイト保管にも向いているので、災害対策も可能です。

そして容量単価が他の媒体に比べて安価なので、バックアップデータが多い程コストメリットが大。

複数のテープメディアを使用し、バックアップの世代管理も行えます。

まずテープメディアはドライブから取り出してオフラインで管理ができるので、簡単にエアギャップを実現できます。

また、小型で軽量なテープメディアは可搬性に優れオフサイト保管にも向いているので、災害対策も可能です。

そして容量単価が他の媒体に比べて安価なので、バックアップデータが多い程コストメリットが大。

複数のテープメディアを使用し、バックアップの世代管理も行えます。

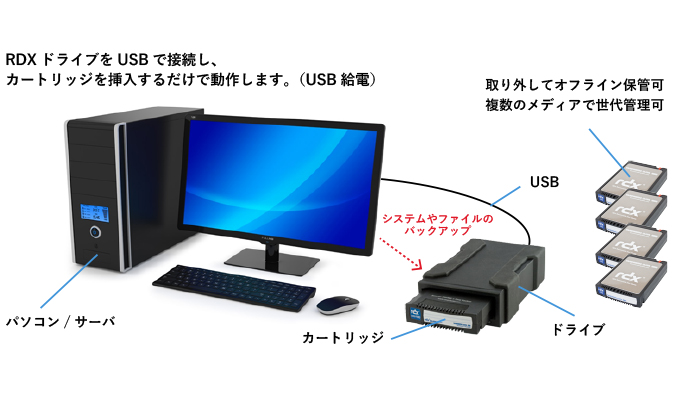

RDX(Removable Disk Exchange System)

RDXは主要サーバメーカーに採用されている業界標準のバックアップシステムです。

2.5インチHDDやSSDがカートリッジ化されたもので、LTOと同様ドライブに挿抜して使えるので、オフライン保管やオフサイト保管などのメリットがあります。

RDXドライブはUSBで接続するだけで簡単に使用できるので、LTOに比べて敷居はかなり低くなります。

ドライブは2万円台からあり、導入費用を安価に抑えることができるので、バックアップデータがそれほど大量でない場合はRDXの方が向いている場合があります。

弊社ではお客様の環境に合わせて、最適なバックアップ構成をご提案させていただきます。

LTOやRDXの検証機のお貸出しも行っておりますので、是非お気軽にお問い合わせください。

2.5インチHDDやSSDがカートリッジ化されたもので、LTOと同様ドライブに挿抜して使えるので、オフライン保管やオフサイト保管などのメリットがあります。

RDXドライブはUSBで接続するだけで簡単に使用できるので、LTOに比べて敷居はかなり低くなります。

ドライブは2万円台からあり、導入費用を安価に抑えることができるので、バックアップデータがそれほど大量でない場合はRDXの方が向いている場合があります。

弊社ではお客様の環境に合わせて、最適なバックアップ構成をご提案させていただきます。

LTOやRDXの検証機のお貸出しも行っておりますので、是非お気軽にお問い合わせください。

お問い合わせ

製品に関するご質問・導入のご相談・お見積依頼等、お気軽にお問い合わせください。

LTO関連記事

|